Nauka kontra przekonania

4 listopada 2014, 10:44Grupa naukowców dowodzi, że w świecie akademickim USA zjawisko seksizmu nie decyduje o zajmowanej pozycji. Psychologowie Stephen Ceci i Wendy Williams z Cornell University oraz ekonomiści Donna Ginther z University of Kansas i Shulamit Kahn z Boston University przeprowadzili analizy, z których wynika, że mała liczba kobiet na wydziałach nauk ścisłych wynika z ich preferencji, a nie jest spowodowana dyskryminacją

Białko mięczaka sprzed 15 mln lat

23 lutego 2015, 16:32W skamieniałej muszli z południowego Maryland odkryto cienką warstwę białka sprzed 15 mln lat.

Kształt i wielkość chronią przed atakiem

18 maja 2015, 16:01Wiele zespołów naukowych pracuje nad urządzeniami biomedycznymi, które po wszczepieniu do organizmu mogą dostarczać lekarstwa, naprawiać uszkodzone tkanki czy monitorować stan zdrowia pacjenta. Niestety, urządzenia takie stają się często celem ataku układu odpornościowego, który może uczynić je nieprzydatnymi do użytku. Naukowcy z MIT-u znaleźli sposób na zmniejszenie niebezpieczeństwa ataku. W najnowszym numerze Nature Materials informują, że kształt urządzeń ma wpływ na ich tolerowanie przez organizm.

Dyrektor Obserwatorium Watykańskiego o istnieniu inteligentnego życia poza Ziemią

31 lipca 2015, 10:53W ubiegłym tygodniu światowe media zelektryzowała wiadomość o odkryciu starszej nieco większej kuzynki Ziemi, która znajduje się w ekosferze swojej gwiazdy. Natychmiast też odgrzano stare pytanie, jakie stanowisko zajmie Watykan wobec ewentualnego odkrycia inteligentnego życia.

KE przegłosuje przepisy o neutralności sieci

27 października 2015, 09:58Dzisiaj Komisja Europejska będzie głosowała nowe przepisy dotyczące tzw. "neutralności sieci". Wielu ekspertów jest przeciwnych regulacjom. Sam Tim Berners-Lee, jeden z "ojców internetu" nazywa je słabymi i mylącymi

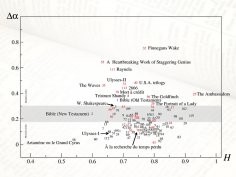

W słynnych dziełach literackich widać multifraktale i kaskady świadomości

28 stycznia 2016, 07:38James Joyce, Julio Cortázar, Marcel Proust, Henryk Sienkiewicz czy Umberto Eco. Zaskakujące, ale niezależnie od języka, dzieła literackie najsłynniejszych autorów pod pewnymi względami okazują się mieć budowę fraktalną. Analizy statystyczne przeprowadzone w Instytucie Fizyki Jądrowej PAN w Krakowie ujawniły jednak fakt jeszcze bardziej intrygujący

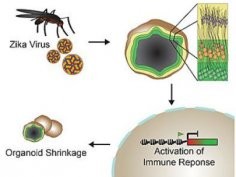

Wirus Zika powoduje mikrocefalię, wykorzystując jeden z receptorów

9 maja 2016, 15:06Wirus Zika (ZIKV) aktywuje TLR3, receptor Toll-podobny 3, który bierze udział w wykrywaniu kwasów nukleinowych patogenów. Hiperaktywacja TLR3 wyłącza zaś geny, których komórki macierzyste potrzebują, by zróżnicować się do neuronów i włącza te, które uruchamiają programowaną śmierć komórek - apoptozę.

SpaceX bliżej Marsa?

10 sierpnia 2016, 10:44Podczas Small Satellite Conference, która odbyła się w Logan w stanie Utah, prezes firmy SpaceX Gwynne Shotwell poinformowała, że jej przedsiębiorstwo przewiozło silnik Raptor do Teksasu. Tam ma być on testowany.

Szpieg na pokładzie samolotu

9 grudnia 2016, 14:25Nowe dokumenty, ujawnione właśnie przez Edwarda Snowdena, dowodzą, że brytyjskie (GCHQ) i amerykańskie (NSA) agencje wywiadowcze przez lata przechwytywały rozmowy odbywane na pokładach samolotów za pomocą telefonów komórkowych

Nestor kea zaraża się od innych figlarnym nastrojem

21 marca 2017, 06:26Nestor kea (Nestor notabilis) to pierwszy niessak, u którego występują "emocjonalnie zaraźliwe" wokalizacje, które wywołują u odbiorców ten sam figlarny nastrój, co u nadawcy.